Neben der Nutzung des NetScaler ADC als Load Balancer und Content Switch oder Gateway für Virtual Apps and Desktops, bietet die Lösung auch die Möglichkeit echtes SSL VPN zu implementieren.

+++++++++++++++++++++++

Update Juli 2024: Dieser Artikel ist von 2021 und kann veraltert sein.

Für neue NetScaler-Fragen lesen Sie bitte unser Update hier.

+++++++++++++++++++++++

Falls ein bestehender Gateway Virtual Server konfiguriert ist, kann dieser mit wenigen Schritten oft um ein wahlweises SSL VPN erweitert werden.

Voraussetzungen für SSL VPN

- Netscaler Gateway Virtual Server muss im Smart Access Modus sein („IcaOnly = false“)

- Es müssen ausreichend Universal Licenses vorhanden sein, für alle Verbindungen zu diesem Gateway Virtual Server

Einbau in ein bestehendes Gateway

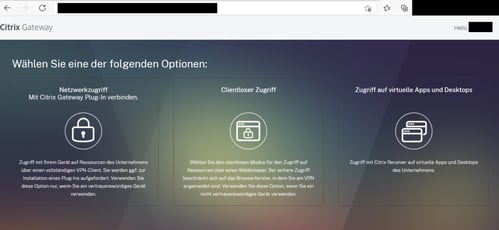

Am Einfachsten lässt sich das Full-VPN in ein bestehendes Gateway implementieren, wenn man über eine Gruppenmitgliedschaft einem Teil der Benutzer die selektive Auswahl des Full VPN als Alternative zum Virtual Apps and Desktops anbietet. Hierzu gibt es idealerweise in der LDAP Policy des Gateways eine funktionierende Group Extraction. Der ADC wird dann beim Login eines Benutzers versuchen LDAP Gruppenmitgliedschaften auf ADC Gruppenmitgliedschaften (hier: CitrixFullVPN) zu übersetzen.

add aaa group CitrixFullVPN

An diese Gruppe können wir nun den gewünschten Client IP-Bereich für das VPN binden und eine entsprechende Policy, welche die Benutzerauswahl („-Client Choices ON“) einblendet und die VPN Funktion zusätzlich konfiguriert:

add vpn sessionAction AC_VPN -splitDns REMOTE -splitTunnel OFF

-transparentInterception ON -defaultAuthorizationAction ALLOW -SSO ON

-ssoCredential PRIMARY -icaProxy OFF -wihome

"https://store.mycompany.de/Citrix/StoreWeb" -ClientChoices ON

-ntDomain mycompany -clientlessVpnMode OFF -iconWithReceiver OFF

add vpn sessionPolicy PL_VPN-classic ns_true AC_VPN

bind aaa group CitrixFullVPN -intranetIP 192.168.1.0 255.255.255.0

bind aaa group CitrixFullVPN -policy PL_VPN-classic -priority 100

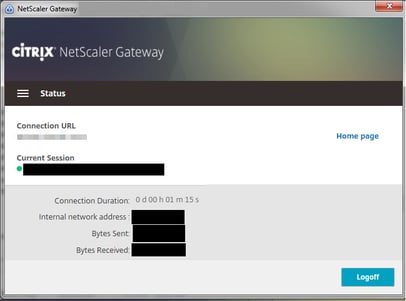

Bei der Konfiguration kann über die Parameter „-splitTunnel“ und „-splitDns“ angegeben werden, ob der komplette Traffic in den Tunnel geleitet werden soll oder nur ein Teil des Traffics. Eine ähnliche Konfiguration ist für DNS möglich. Im obigen Beispiel, wird der komplette Traffic nach dem VPN Verbindungsaufbau in den Tunnel geleitet und DNS Remote, also über den Netscaler abgewickelt.

Routing

Es ist theoretisch möglich die Full VPN Funktionalität ohne einen zusätzlichen Adressbereich zu nutzen, der Netscaler lässt dann alle Clients per Übersetzungstabelle über die SNIP kommunizieren. In der Praxis hat sich gezeigt, das einige Backendsysteme damit nicht klarkommen und der Traffic außerdem in einer Firewall selektiver behandelt werden kann, wenn ein zusätzlicher Adressbereich genutzt wird. Zu diesem Adressbereich wiederum wird dann über die bestehende SNIP des NetScalers geroutet. Es ist also auf einer zentralen Firewall oder einem Gateway eine Route analog dem folgenden Beispiel zu konfigurieren:

route add 192.168.1.0 255.255.255.0 <NetscalerSNIP>

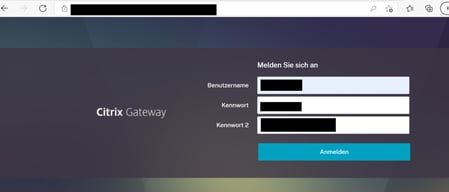

Benutzeransichten

Weitere Möglichkeiten

Das NetScaler Gateway Plugin beherrscht neben den klassischen primären und sekundären Faktoren auch die Anzeige der NetScaler NFactor Faktoren/ eines Flows im Plugin und kann somit auch damit kombiniert werden.

Die Verbindungen innerhalb des VPNs können mittels Authorization Policies pro Benutzer oder Gruppe eingeschränkt werden.

Citrix Dokumentation: Full VPN setup on Citrix Gateway

Benjamin Rodewald

Teamleiter Modern Workspace...seit über 20 Jahren bringe ich meine Skills und Erfahrung in verschiedensten komplexen Kundenprojekten der michael wessel ein.

KOMMENTARE