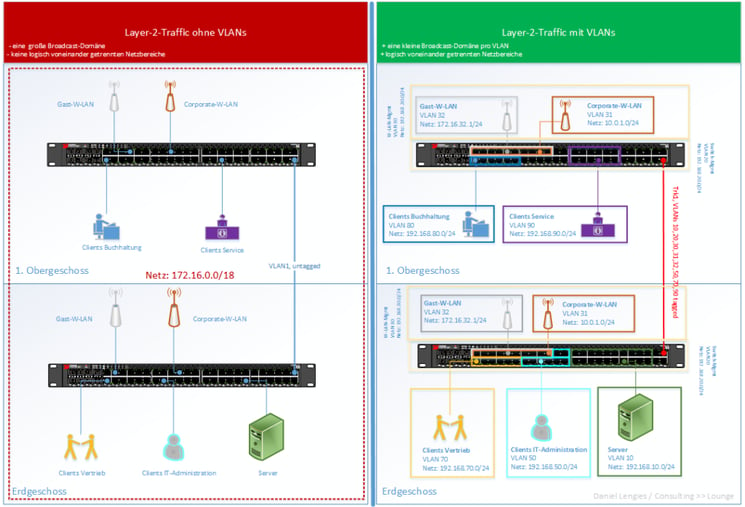

VLANs (Virtual Local Area Networks) trennen auf logischer Ebene auf OSI-Layer 2 Netzwerke voneinander. In vielen L2-Netzwerken sind (leider) immer noch „historisch gewachsene“, mittlerweile riesige IP-Netze in einem großen LAN im Einsatz. Das senkt allerdings erheblich die Netzwerkperformance und erlaubt keine Trennung von Netzsegmenten – weder funktional noch nach Geräteklasse. Aus diesem Grund ist es mittlerweile üblich, Netzwerke in VLANs zu segmentieren. Dabei ist es wichtig, dass die VLAN-ID auf allen Switchen identisch ist, die über dieses VLAN kommunizieren sollen. Anhand der VLAN-ID macht der Netzwerkteilnehmer (ob Server, Switch, Router oder Firewall) die Zuteilung der Datenströme fest.

Man kann das Prinzip der VLANs und des Datenflusses mit dem eines Straßenverkehrsnetzes in einer Großstadt vergleichen. Auch dort laufen mehrere Verbindungen (Straßen) teils übereinander mit Brückenkonstruktionen oder unter der Oberfläche durch Tunnel. Der Verkehr ist in beiden Fällen kollisionsfrei möglich, obwohl viele Straßen in unterschiedliche Richtungen führen.

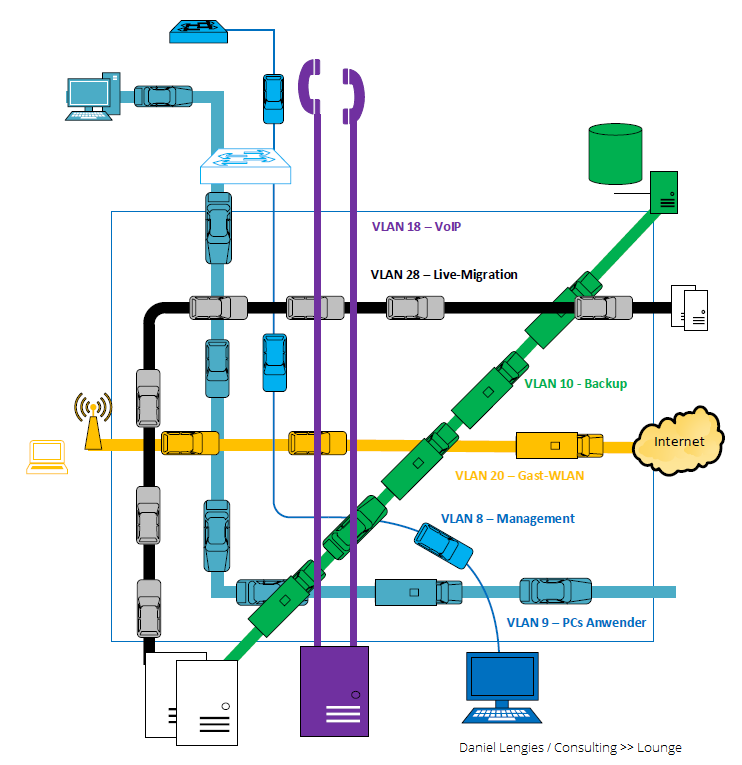

In der Grafik ist recht gut erkennbar, dass die übertragenen Daten unterschiedlich behandelt werden und unterschiedlich groß sind. Ein Backup beispielsweise oder eine Live-Migration nehmen erheblich mehr Datenvolumen ein, als es der HTTP/HTTPS-Traffic vom Surfen des Gast-Users im WLAN tut. Zudem kommt eine Priorisierung des Traffics bzw. Quality-of-Service ins Spiel. Echtzeitdatenübertragung, wie es bei VoIP (hier VLAN 18) der Fall ist, muss entsprechend anders im Netz priorisiert sein als es für eine Dateiübertragung von Anwendern der Fall ist. Die Dateiübertragung verzögert sich gegebenenfalls, sollte das Netzwerk im Moment der Übertragung stark ausgelastet sein, wohingegen ein VoIP-Gespräch schnell unbrauchbar würde, da die Sprache ohne Priorisierung dann zerstückelt beim Hörer ankäme. Ein selten gebrauchtes Management-Netz beispielsweise ist erheblich weniger ausgelastet, als ein Netz, über das Backups gefahren werden oder Anwender-PCs verbunden sind.

Die VLANs müssen zudem auf allen Switchen den richtigen Ports zugeordnet sein. Bei der Portzuweisung kommt es nun zu einer recht wichtigen Entscheidung: Wird der Port mit einem VLAN-Tag versehen oder kommt er „untagged“, also ohne das Hinzufügen des Tags an die Ethernet-Frames in das VLAN? Grundsätzlich kann man sagen, dass die gängigsten Clients (egal, ob PC, Netzwerkdrucker oder IP-Kamera) keine VLAN-Tags verstehen und daher auf einen ungetaggten Port angewiesen sind. Bei IP-Telefonen sieht das schon anders aus. Hier muss meist mit einem ungetaggten und einem getaggten VLAN gearbeitet werden, da die meisten Telefone den VLAN-Tag verstehen, aber auch das Netzwerksignal an den dahinter verbundenen PC weiterleiten. Damit das IP-Telefon durch QoS angemessen priorisiert werden kann, muss es sich in einem anderen VLAN befinden als der Computer, der dahinter angeschlossen ist.

Server und die meisten Netzwerkkomponenten vom Switch über WLAN-Accesspoints und Controller bis hin zu Firewalls kommen hingegen hervorragend mit VLAN-Tags klar. Grade in Zeiten der zunehmenden Virtualisierung werden VLANs immer wichtiger. Der VM-Host bekommt meist einen Trunk (ein Link, der gleichzeitig mehrere VLANs „trägt“) mit mehreren VLANs vom Switch geliefert. Dieser Trunk ist auf einem oder mehreren Switchports eingerichtet, sodass für jedes VLAN, auf das der VM-Host Zugriff benötigt, er ein VLAN am Switchport zugewiesen bekommt.

VLANs bringen Sicherheit in das Netzwerk

Ist der Zugriff für einen Anwender nicht explizit für ein anderes VLAN erlaubt bzw. administrativ eingerichtet worden, ist er nicht möglich, da die Route in das Zielnetz fehlt. Traffic aus VLANs muss auf OSI-Layer 3 geroutet werden, um in andere VLANs zu gelangen. Je nachdem, welche Funktion ein VLAN hat und wo es eingerichtet ist, ist hier eine Differenzierung der Routing-Instanz sinnvoll. Interne Netze, die keinen Zugriff gen Internet benötigen (beispielsweise Backup, Live-Migration …) sollten aus Performance-Gründen auf einem L3-fähigen Core- oder Distributionswitch geroutet werden.

Alle Netze, die die Kommunikation mit dem Internet oder weiteren externen Netzen (MPLS-Netze, Netze anderer Dienstleister…) benötigen, sollten über eine Firewall geroutet werden, um den Paketfluss hier genauer inspizieren und granularer steuern zu können. Sowohl einstufige, als auch mehrstufige Firewall-Implementierungen sind dafür denkbar.

KOMMENTARE