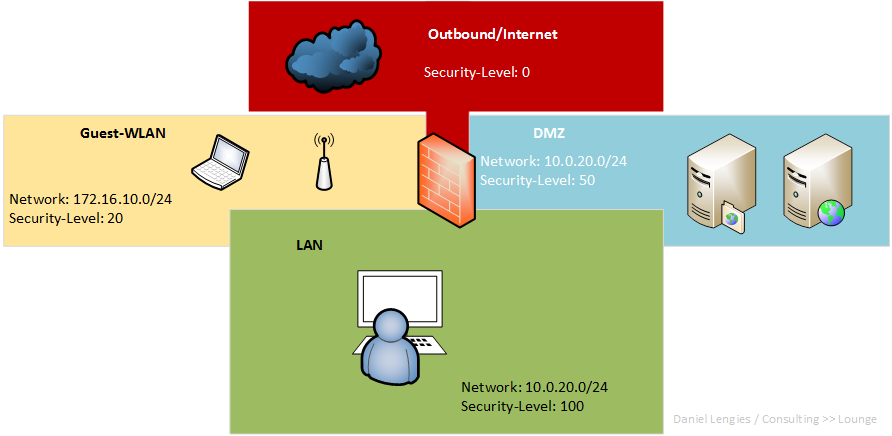

Cisco ASA-Appliances nutzen für die Konfiguration von Zonen sogenannte Security-Level. Der Wert des Security-Levels gibt die Vertrauenswürdigkeit eines Netzwerkes je Interface/Zone an. Je höher ein Security-Level der Zone gesetzt ist, desto vertrauenswürdiger ist sie. Hohe Security-Level-Zonen haben per Default Zugriff auf niedrige Security-Zonen, andersrum wird der Zugriff standardmäßig verwehrt. Traffic zwischen Zonen mit demselben Security-Level werden standardmäßig geblockt.

Damit alle Zonen mit dem selben Security-Level untereinander kommunizieren dürfen, muss folgender Befehl abgesetzt werden:

ciscoasa(config)# same-security-traffic permit inter-Interface

Gibt man bei der Einrichtung der Zonen via ciscoasa(config)# nameif Inside und ciscoasa(config)# nameif Outside die Bezeichnungen Inside bzw. Outside für die Interfaces an, werden entsprechend des Interfaces sofort automatisch die Security-Level gesetzt. Das interne Interface erhält die 100 und das externe Interface die 0. Somit wird bereits bei der Grundeinrichtung für eine grundlegende Sicherheit gesorgt. Natürlich sollten hier noch ACLs konfiguriert werden, um ein entsprechendes Regelwerk abzubilden.

Einen ganz guten Richtwert gibt die folgende grobe Kategorisierung bei der Planung:

- Ausgehendes Interface Richtung WAN/Internet: Security-Level 0

- Weitere WAN-Verbindungen: Security-Level 10-30

- DMZ und aus dem Internet erreichbare Netzwerke: 40-50

- Interne, nicht vertrauenswürdige Netze wie z.B. ein Gast-WLAN: 60-70

- Interne Netze (LAN, interne geroutete VLANs, internes WLAN …): 80 – 100

KOMMENTARE